เป็นสัปดาห์ที่วุ่นวายสำหรับกลุ่มแฮ็กและกรรโชกของ Lapsus€ ครั้งแรกที่เขาเปิดเผยสิ่งที่เขาอ้างว่าเป็นข้อมูลบัญชีพนักงานของ LG Electronics เช่นซอร์สโค้ดสำหรับผลิตภัณฑ์ Microsoft หลายรายการ

ชั่วโมงต่อมา กลุ่มยังโพสต์ภาพหน้าจอที่ระบุว่าพวกเขาได้ละเมิดข้อมูลระบุตัวตนและการเข้าถึงบริษัทจัดการ Okta คำพูดของการละเมิดที่เป็นไปได้แพร่กระจายอย่างรวดเร็วทางออนไลน์

Okta ให้บริการลงชื่อเพียงครั้งเดียวสำหรับองค์กรขนาดใหญ่ที่อนุญาตให้พนักงานเข้าสู่ระบบหลายระบบโดยไม่ต้องใช้รหัสผ่านที่แตกต่างกันสำหรับแต่ละระบบ การแฮ็กของ Okta อาจส่งผลร้ายแรงต่อลูกค้าของบริการ

คำตอบของอ๊อคต้า

Okta ออกแถลงการณ์เบื้องต้นเมื่อเช้าวันอังคาร โดยยืนยันว่าภาพหน้าจอที่โพสต์โดย Lapsus € มาจาก "ความพยายามที่จะประนีประนอมบัญชีของวิศวกรฝ่ายสนับสนุนบุคคลที่สามที่ทำงานให้กับผู้รับเหมารายหนึ่งของเรา" ที่เกิดขึ้นในเดือนมกราคมของปีปัจจุบัน .

คำแถลงที่สองจาก David Bradley หัวหน้าเจ้าหน้าที่รักษาความปลอดภัยของ Okta ให้รายละเอียดเพิ่มเติมเกี่ยวกับ "ความพยายามที่เข้าใจผิด" ในการละเมิดบัญชีของวิศวกรฝ่ายสนับสนุน

ในขณะที่ทำให้ลูกค้ามั่นใจว่า "บริการ Okta ไม่ได้ถูกแฮ็กและยังคงใช้งานได้เต็มรูปแบบ" ก็รับทราบว่าการสอบสวนทางนิติเวชพบว่า "มีกรอบเวลา 5 วันระหว่างวันที่ XNUMX ถึง XNUMX มกราคม XNUMX ซึ่งผู้โจมตีสามารถเข้าถึงได้ ไปยังแล็ปท็อปของวิศวกรฝ่ายสนับสนุน" อย่างไรก็ตาม Bradley ยืนยันว่า "ผลกระทบที่อาจเกิดขึ้นกับลูกค้าของ Okta นั้นจำกัดอยู่เพียงการเข้าถึงที่วิศวกรฝ่ายสนับสนุนมี" โดยเฉพาะอย่างยิ่งกลุ่มแฮกเกอร์ไม่สามารถดาวน์โหลดข้อมูลลูกค้าได้ และไม่สามารถเข้าถึงคีย์การเข้าถึงได้

Bill Demirkapi นักวิชาการด้านความปลอดภัยอิสระให้รายละเอียดเพิ่มเติมแก่ LaComparacion Pro ทางอีเมล เขาอธิบายว่าวิศวกรฝ่ายสนับสนุนภายนอกดูเหมือนจะทำงานให้กับ SYKES Enterprises, Inc ซึ่งขณะนี้ได้รับการยืนยันจาก Okta และ "เนื่องจากการเข้าถึงที่เจ้าหน้าที่ฝ่ายสนับสนุนนี้มี Lapsus€ จึงสามารถละเมิด Slack, Jira ภายในและแบ็กเอนด์ผู้ดูแลระบบภายในของ Okta ได้" แผงการเข้าถึงที่ใช้เพื่อช่วยเหลือลูกค้า" เขากล่าวเสริมว่า "ตอนนี้ ดูเหมือนว่า Lapsus€ ยังคงสามารถเข้าถึงสภาพแวดล้อม Okta ไม่ได้"

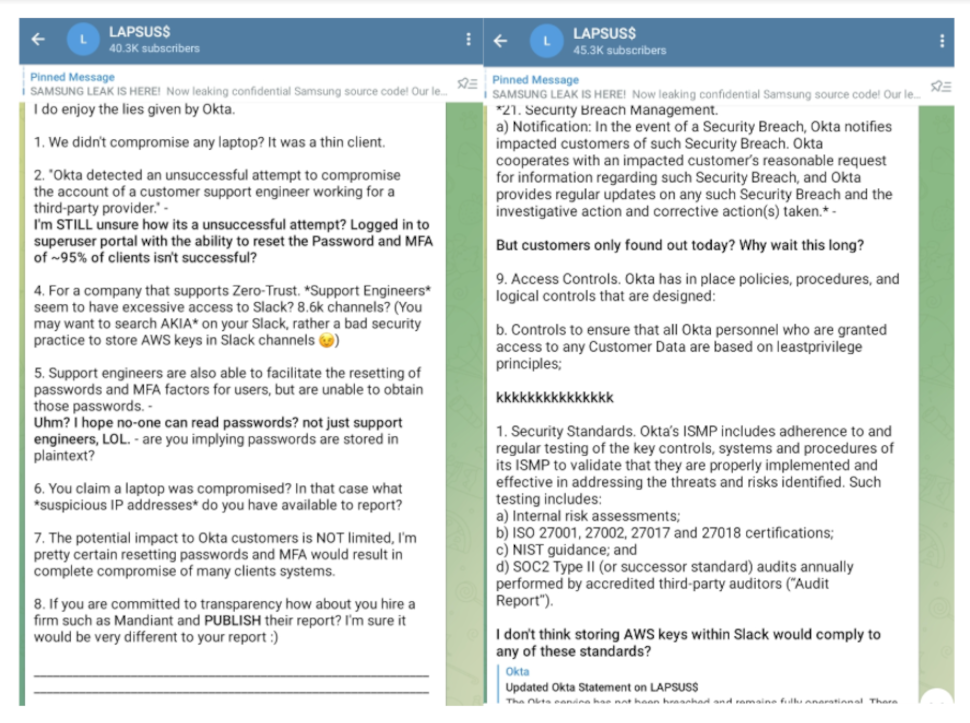

ในบ่ายวันอังคาร Lapsus€ ตอบสนองต่อคำแถลงของ Bradley ในช่อง Telegram ของเขา โดยตั้งคำถามถึงลักษณะการโจมตีของเขาว่า "ไม่ประสบความสำเร็จ" Lapsus€ ยังอ้างว่า Okta บันทึกคีย์ AWS ไว้ใน Slack และเรียกร้องให้บริษัทรอนานมาก เพื่อแจ้งให้ผู้ใช้ทราบถึงอุบัติเหตุในเดือนมกราคม

แบรดลีย์ยอมรับตั้งแต่นั้นมาว่า "ลูกค้าจำนวนเล็กน้อย - ประมาณ 2.5% - อาจได้รับอันตราย" จากเหตุการณ์ดังกล่าว และข้อมูลของพวกเขาอาจถูก "เข้าถึงหรือประมวลผล" แม้ว่าเขาจะยังคงยืนกรานว่า "ไม่มีการดำเนินการแก้ไขที่เรา ลูกค้าควรรับ"

ในโพสต์แยกต่างหาก Bradley นำเสนอไทม์ไลน์สำหรับอุบัติเหตุดังกล่าวและกล่าวถึงการอ้างอิงก่อนหน้านี้ของ Lapsus€ เกี่ยวกับพอร์ทัล "superuser" โดยไม่สนใจคำกล่าวอ้างที่ว่าเขาให้ชุด "การเข้าถึงอันศักดิ์สิทธิ์" กับบัญชีของลูกค้าของบริษัท บริการ แบรดลีย์ชี้แจงว่า SuperUser Portal "เป็นแอปพลิเคชันที่พัฒนาขึ้นโดยคำนึงถึงสิทธิ์ขั้นต่ำเพื่อให้แน่ใจว่าวิศวกรฝ่ายสนับสนุนจะได้รับเฉพาะการเข้าถึงเฉพาะที่พวกเขาต้องการเพื่อปฏิบัติหน้าที่เท่านั้น"

Okta เผชิญกับการวิพากษ์วิจารณ์จากทั้ง Lapsus และอุตสาหกรรมความปลอดภัยที่ไม่พบเหตุร้ายในเดือนมกราคมเร็วกว่านี้ การรั่วไหลของนักลงทุนที่คาดเดาไม่ได้ทำให้ราคาหุ้นของ Okta ลดลงเช่นเดียวกับการปรับลดอันดับการวิจัยของ Raymond James Equity Research

Lapsus คือใคร?

แม้จะเกิดความโกลาหลจากสมาชิกในสัปดาห์นี้ แต่ Lapsus ก็ยังใหม่กับฉากอาชญากรรมทางอินเทอร์เน็ตบางส่วน กลุ่มแฮ็กเกอร์ที่แตกหน่อเมื่อปลายปีที่แล้ว แต่ได้แตกชื่อใหญ่ ๆ เช่น Microsoft, Nvidia, Samsung และ Ubisoft แล้ว

เมื่อวันอังคารที่ผ่านมา Microsoft ได้เผยแพร่รายงานเกี่ยวกับ Lapsus € โดยสังเกตว่าชุดดังกล่าวเป็นเรื่องผิดปกติในการโปรโมตกิจกรรมบนโซเชียลมีเดียและสรรหาพนักงานอย่างชัดเจนซึ่งให้สิทธิ์เข้าถึงบริษัทที่ต้องการแฮ็คได้อย่างรวดเร็ว

ในขณะที่มีแฟนๆ ทางออนไลน์ของวงเพิ่มขึ้น การปรากฏตัวของโซเชียลมีเดียของ Lapsus ก็ลดลงเช่นกัน Lapsus€ ส่งเสริมการโจมตี Microsoft บนโซเชียลมีเดียในขณะที่เปิดเผย โดย Microsoft ระบุว่า "เพิ่มการกระทำของเราโดยปล่อยให้ทีมของเราเข้าไปแทรกแซงและขัดขวางการดำเนินงานของนักแสดง ซึ่งจะจำกัดผลกระทบในวงกว้าง"

Bloomberg รายงานเมื่อวันพุธว่าสมาชิกของ Lapsus สองคนเชื่อว่าเป็นวัยรุ่น คนหนึ่งอาศัยอยู่ใกล้อ็อกซ์ฟอร์ดในสหราชอาณาจักร และอีกคนอยู่ในบราซิล วัยรุ่นชาวอังกฤษรายนี้ซึ่งรู้จักกันในชื่อนามแฝงว่า 'ไวท์' และ 'เบรชเบส' ถูกนักวิจัยด้านความปลอดภัยทางไซเบอร์ระบุตัวตนในช่วงกลางปี 2021 หลังจากทิ้งข้อมูลเกี่ยวกับตัวเขาไว้ทางออนไลน์ เขายังถูกแฮกเกอร์คนอื่นหลอกโดยอ้างว่าเขามีสกุลเงินดิจิทัลเกือบ 14 ล้านยูโร

เมื่อวันพฤหัสบดี บีบีซีรายงานว่า บุคคล 7 คนที่มีอายุระหว่าง 7 ถึง XNUMX ปีถูกตำรวจเมืองลอนดอนจับกุมในการสืบสวนคดี Lapsus แม้ว่าจะยังไม่ชัดเจนว่าวัยรุ่นที่ Bloomberg กล่าวถึงนั้นเป็นส่วนหนึ่งของกลุ่มหรือไม่ ผู้ต้องขัง นับแต่นั้นมา ทั้ง XNUMX ถูกปล่อยตัวภายใต้การสอบสวน

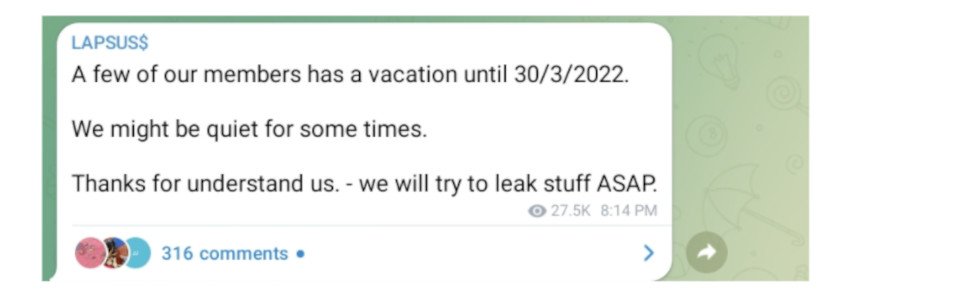

ในคืนวันอังคาร Lapsus€ ประกาศว่าวง "อาจจะเงียบ" สักพัก เนื่องจากสมาชิกบางคนจะไป "พักร้อนจนถึง 30/03/2022" แม้ว่าวงจะสัญญาว่าจะ "พยายามทำให้เรื่องต่างๆ รั่วไหลโดยเร็วที่สุด" จากการจับกุมเมื่อเร็วๆ นี้ แต่วงอาจจะใช้เวลาพักงานนานกว่าที่คาดไว้

แม้ว่าพวกเขาจะยังเด็ก แต่สมาชิกวัยรุ่นของ Lapsus€ ก็มีประสิทธิภาพอย่างมาก ตามที่ Microsoft ระบุไว้ Lapsus € "เข้าใจธรรมชาติที่เชื่อมโยงถึงกันของข้อมูลประจำตัวและความสัมพันธ์ที่ไว้วางใจในระบบนิเวศเทคโนโลยีสมัยใหม่ และกำหนดเป้าหมายโทรคมนาคม เทคโนโลยี บริการไอที และสนับสนุนบริษัทต่างๆ เพื่อใช้ประโยชน์จากการเข้าถึงจากองค์กรเพื่อเข้าถึงองค์กรพันธมิตรหรือผู้จัดจำหน่าย

บริษัทจะป้องกันตัวเองได้อย่างไร

รายงานของ Microsoft มีคำแนะนำสำหรับบริษัทต่างๆ เกี่ยวกับวิธีการป้องกันการโจมตีที่ล่วงเลย€ รายงานตั้งข้อสังเกตว่า "การรับรองความถูกต้องแบบหลายปัจจัย (MFA) เป็นหนึ่งในแนวทางหลักในการป้องกัน" ชุมชนแฮ็ก แต่เขายังตั้งข้อสังเกตอีกว่าวิธีการที่ไม่ปลอดภัย เช่น SMS MFA นั้นยังไม่เพียงพอ เนื่องจาก Lapsus€ มีส่วนเกี่ยวข้องในการโจมตีการแลกเปลี่ยน SIM เพื่อเข้าถึงรหัส SMS MFA

เนื่องจาก Lapsus€ มักจะขโมยข้อมูลประจำตัวผ่านทางวิศวกรรมสังคม Microsoft จึงแนะนำให้พนักงานเพิ่มความตระหนักรู้เกี่ยวกับการโจมตีประเภทนี้ด้วย ข้อเสนอแนะอื่นๆ รวมถึงการใช้ "ตัวเลือกการรับรองความถูกต้องสมัยใหม่" สำหรับ VPN และการทำให้แน่ใจว่าช่องทางการสื่อสารในการตอบสนองต่อเหตุการณ์ได้รับการ "ติดตามอย่างใกล้ชิดเพื่อเตือนผู้เข้าร่วมที่ไม่ได้รับอนุญาต" ในกรณีที่ Lapsus € พยายามแทรกซึม

นอกจากนี้ Microsoft ได้จัดเตรียมชุดทรัพยากรที่บริษัทต่างๆ สามารถใช้เพื่อช่วย "เตือน ติดตาม และตอบสนอง" ต่อการโจมตี Slipper€ หรือการโจมตีเลียนแบบที่คล้ายกัน